京都大学医学部附属病院 患者の個人情報含むSDカードを紛失

京都大学医学部付属病院は院内にて患者の個人情報が保存されたSDメモリカードの紛失があったと報告した。歯科口腔外科の研修医が別の研修医にデータを渡すためにSDカードをPCの上に置いておいたところ、紛失してしまったのだという。含まれていた情報は「患者の氏名のほか、顔や口腔内、手術中の写真」。カードの使用期間中に入院していた患者41人をはじめ、最大で138人分とのこと。今のところ紛失した情報の悪用は確認されていない。

同院では、個人情報が紛失した可能性のある患者に対し、電話と書面による事情の説明と謝罪を行う方針。

詳細;京都大学医学部付属病院

レデイ薬局は、高松市内の店舗にて、顧客情報が記載された化粧品台帳を紛失したと発表した。

紛失した台帳には「顧客205人の氏名、住所、電話番号、性別、生年月日、メールアドレス、化粧品購入履歴、化粧品の使用状況」が記載されていた。

調査中だが誤って破棄した可能性が高いとの事。

詳細;レデイ薬局

GoogleはXSS攻撃対策として支援ツール「CSP Evaluator」公開した。XSSはWebアプリケーションに不正なスクリプトを仕込む攻撃で、※CSPは主要Webブラウザにサポートされているがほとんど機能していないことが判明。そのためgoogleはポリシー設定の効果を視覚化し、ささいな設定ミスも検出できるツール「CSP Evaluator」を公開。

同ツールはGoogle社内でもポリシーの効果をチェックして、攻撃者が迂回できないことを確認するために使っているとのこと。

※セキュリティ対策に追加するレイヤー。クロスサイトスクリプティング (XSS)などよく知られた種類の攻撃を検出して軽減するためのもの。

詳細;CSP Evaluator

Mozilla Firefox に複数の脆弱性の報告がありました。

想定される影響;遠隔の第三者により任意のコードの実行、サービス運用妨害(Dos攻撃)をされる恐れがあります。

対象製品;

Firefox 49 より前のバージョン

Firefox ESR 45.4 より前のバージョン

詳細;Mozilla Japan Mozilla Foundation セキュリティアドバイザリ (2016 年 9 月 20 日)

ベネッセコーポレーションの情報漏えい事件についてのまとめです。

この事件は2014年6月に起こりました。

【事件のあらまし】

2014年6月27日、顧客からの問い合わせで事件が発覚しました。すぐに調査をしたところ、情報漏えいが確認されたため危機管理本部を設置。のちの調査で、内部犯行により個人情報が持ち出されていた事がわかりました。

警視庁は、不正競争防止法違反の容疑で、グループ会社・株式会社シンフォームの元社員を逮捕しました。

【確認された被害内容】

被害件数は約3,504万件分で内容は以下となります。

サービス登録者のかたのお名前、性別、生年月日

同時に登録いただいていた保護者様またはお子様のお名前、性別、生年月日、続柄

郵便番号/住所/電話番号/FAX番号(ご登録者様のみ)/出産予定日(一部のサービスご利用者様のみ)/メールアドレス(一部のサービスご利用者様のみ)

※クレジットカード番号は含まれていなかったとのことです。

【対応】

流出した個人情報を利用して顧客が不審な勧誘などを受けないように該当リストを入手した業者を把握しリストを利用しないように促しました。また顧客にはお詫びの手紙と品物(500円分の金券)を送付しました。

※この500円という金額が妥当かどうかという議論が起こりましたが以降の同様の事件での目安になっています。

【今後の対応】

事件後、専門の情報セキュリティ会社に委託しシステムセキュリティ・システム運用における緊急施策を行っています。

詳細;お客様情報の漏えいに関するご報告と対応についてリリース

この事件は規模が大きくまた漏えいした情報が子供のものだった事から非常にセンシティブであり当該企業への風当たりが強まる結果となりました。またこの事件を教訓にあらためて情報セキュリティ対策を見直した企業も多かったことでしょう。事件自体は決して起こってはいけないものですが国内の情報セキュリティの意識を高めてくれたことは良かったと思います。今、さらに求められているのはこういう事件は決して大企業だけに起こるものではなく、中小企業も盛んに狙われているんだということを認識いただきたいと思います。

日本年金機構の情報漏えい事件についてのまとめです。

この事件は昨年2015年5月に起こりました。

【事件のあらまし】

本庁職員になりすました標的型メールにてウィルスを仕込まれたメールが全部で124通、職員宛に送られました。ウィルスは添付ファイルの形と、リンク先に仕込まれているものがありました。送られてきた職員の中には自身の設定によりさらに10人に転送されるようになっており被害が広がりました。うち5人がファイルを開封しそれぞれ端末がウィルスに感染していました。

【確認された被害内容】

調査の結果、125万件の個人情報が流出しました。内容は「基礎年金番号、氏名、生年月日、住所」でした。

【対応】

外部依頼調査会社にてプロキシサーバーのログの解析、メールの送受信のログの解析からフォレンジックを行う、調査対象端末を特定。そして、削除されたファイルの復元、ハードディスクに残された痕跡の解析、送り込まれた不正プログラムの内容、攻撃者の調査、情報流出の可能性のあるファイルの収集解析を行いました。最終的には一時的に問題の端末そして機構のネットワークからの抜染をしウィルスの除去作業を行いました。

【今後の対応】

今後は機関システムや個人情報を扱う端末については完全に外部からの接続を遮断する方針とのことです。

この事件では事前に様々な対策を行っていたにもかかわらず、情報を扱う部署個々でのパスワードの設定の不備、インシデントが発生した時の具体的な対応手順の不備、リスクアセスメントの不備、ガバナンス及び組織対応の不備、などが指摘され今後はそれらを徹底して構築していくとのことです。扱っていた情報の内容の重さから大きなニュースになりましたが驚異のレベルは組織の大きさ、情報の内容には関係ありません。日頃から情報セキュリティへの関心を高めしっかりと対応していくことが大切です。

詳細;不正アクセスによる情報流出事案に関する調査結果報告 - 日本年金機構

OpenSSL に複数の脆弱性の報告されており以下の影響が想定されます。

想定される影響;サービス運用妨害 (DoS) 攻撃を受ける可能性

対策方法;脆弱性を修正したバージョンへのアップデートを行う

本脆弱性を修正した OpenSSL 1.1.0a、1.0.2i および 1.0.1u

詳細;http://jvn.jp/vu/JVNVU98667810/

OSやブラウザーからプロキシサーバを経由しHTTPS リクエストを送信すると最初に、プロキシ―サーバーに対して HTTP CONNECT リクエストを送信しますがそれらのデータのやり取りは平文で行われるために、中間者攻撃を受ける可能性があります。プロキシサーバからの応答メッセージを改ざんして認証情報を取得される可能性があります。

またWebkitにて作成したアプリケーションクライアントも中間者攻撃によって、ウェブブラウザ上で任意のスクリプトを実行される可能性があります。

想定される影響;

中間者攻撃 (man-in-the-middle attack) により、認証情報を取得される可能性

およびWebKit を使って作成されたアプリケーションにて、任意のスクリプトが実行される可能性

対応方法;

最新版へのアップデート

プロキシサーバ経由で通信するクライアントでは信用できないネットワークに接続しない

不必要な場合はプロキシ―を無効にする

詳細;CERT/CC Vulnerability Note VU#905344

マネーフォワード社が提供するアプリ「マネーフォワード」に脆弱性の報告があります。

想定される影響;

本アプリの利用ユーザーが他の不正なアプリケーションを使用すると、マネーフォワード側の情報漏えいする恐れ

対応方法;最新版へのアップデート

対象製品;

※次の製品は、株式会社マネーフォワードが提供

「マネーフォワード」 Android 版 7.18.0 より前のバージョン

「マネーフォワード for YMFG」 Android 版 1.5.0 より前のバージョン

「マネーフォワード for 群馬銀行」 Android 版 1.2.0 より前のバージョン

「マネーフォワード for 滋賀銀行」 Android 版 1.2.0 より前のバージョン

「マネーフォワード for 住信SBIネット銀行」 Android 版 1.6.0 より前のバージョン

「マネーフォワード for 静岡銀行」 Android 版 1.4.0 より前のバージョン

「マネーフォワード for 東海東京証券」 Android 版 1.4.0 より前のバージョン

「マネーフォワード for 東邦銀行」 Android 版 1.3.0 より前のバージョン

※次の製品は、ソースネクスト株式会社が提供

「マネーフォワード for AppPass」 7.18.3 より前のバージョン

「マネーフォワード for auスマートパス」 7.18.0 より前のバージョン

「マネーフォワード for 超ホーダイ」 7.18.3 より前のバージョン

詳細;株式会社マネーフォワード

HYATTなど大手ホテルチェーンのPOSシステムがマルウェア感染し個人情報が盗まれているとの報告。感染自体は昨年の2015年3月ごろからあったとの事で、その間、HYATTを含め、シェラトン、マリオット、ウェスティンなど少なくとも20か所のホテルでハッキングが行われていた可能性があるとのこと。

狙われたのはPOSシステムで結果的に期間中、これらホテルを利用しカードで支払ったお客の「名前、支払いカード口座番号、カードの有効期限とセキュリティコード(verification code)」などが盗まれている可能性があるという。これらホテルを利用し、心当たりのない請求があった方は注意が必要だ。

詳細;

Hyatt Completes Payment Card Incident Investigation

Hyatt Notifies Customers Of Malware Activity

「WordPress」に複数の脆弱性があるとのことです。悪意ある遠隔の第三者によりユーザーのブラウザーにて任意のスクリプトを実行できる恐れがあります。

対象;WordPress4.6以前の製品

対応方法;最新版へのアップデート

詳細;WordPress WordPress 4.6.1 メンテナンス・セキュリティリリース

トレンドマイクロ社によると自社が提供しているウィルススキャンソフト「ウィルスバスター」に脆弱性があるとの報告をしました。

想定される恐れとして遠隔の第三者により、任意のファイルまたはフォルダが当該製品の検索対象から除外される可能性があります。結果、不正なプログラムの挙動を当該製品で検出できなくなります。

概要;

1.攻撃者が対象システム内に特定のファイルを保存できる

2.上記ファイルから特定の API を実行できる

対象製品;

ウイルスバスター クラウド 8

ウイルスバスター クラウド 10

対応方法;

ウイルスバスター クラウド 11 以上にアップグレードする。

詳細;トレンドマイクロ株式会社 ウイルスバスターの脆弱性に関して (7月)

全世界でアウトドアアパレルブランドを展開するEddie Bauerによると、自社で使用しているPOSシステムがマルウェアに感染したと報告があった。それにより、顧客が決済時に使用したカード番号が盗まれた可能性があるとのこと。ただし同社の適切な事後処理のために顧客が不正な請求をされることはないと話している。

詳細;Eddie Bauer

9月上旬、ヨドバシカメラの通販サイト「ヨドバシ・ドット・コム」がDDoS攻撃を受け、一時アクセス不能になっていたことが分かった。方法としては直接、公式サイトに大量のアクセスを集中させる方法に加え、公式サイトのドメイン名を管理するDNSサーバーにも攻撃を加えていたことが報告されている。犯人についてはその意図も含めていまだにわかっていない。

詳細;「ヨドバシ・ドット・コム」

平成27年度のネットバンキングの不正送金被害総額は約30億7300万円で、一昨年の約2倍というペースで年々増加しておりますが、その手法が大きく変化しています。

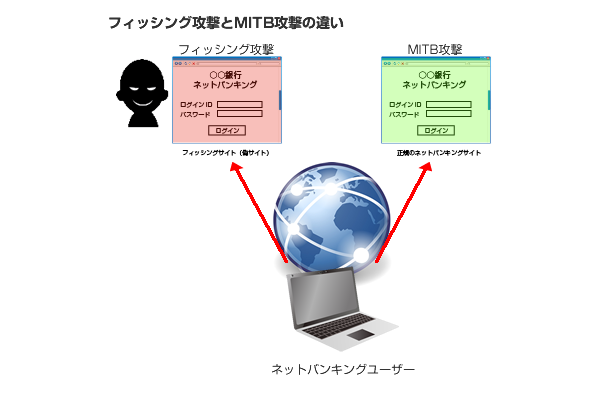

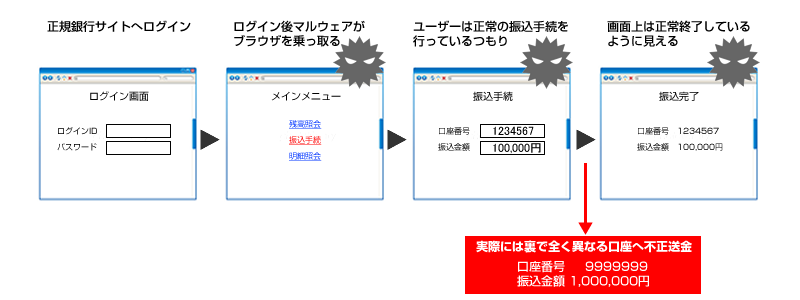

従来の不正送金手口は、銀行のサイトに似せた偽サイトへ誘導し、IDやパスワード・セキュリティコードを入力させるというフィッシング攻撃でしたが、現在 猛威を振るっているのはMITB(マン・イン・ザ・ブラウザ)攻撃といって、正規の銀行サイトにログインしたことを検知した後にブラウザを乗っ取り、その 通信内容を改ざんすることで、本人に気づかれないまま不正送金を行うという手口です。

サーバー側の不正がしにくくなったので、ユーザー(クライアント)側を巧みに操作してしまおうという手法です。

サーバー側の不正がしにくくなったので、ユーザー(クライアント)側を巧みに操作してしまおうという手法です。

MITBの脅威は主に下記3点です

1)正規の銀行サイトで実行され、画面の見た目には正常な表示がされるため、正規の振込み操作をしているのと見分けがつかない点

2)そのPC用にかたちを変えてしまうため、ウィルス対策ソフトで検知されない点

感染してしまうとそのPC固有の環境情報を埋め込んで新たなプログラムを作成するため、そのPC専用のプログラムとして動作し、ウィルス対策ソフトのパターンマッチでは検知できません。

3)ソフトウェアキーボードやワンタイムパスワード等の対策をしても意味がない点

正規銀行サイトへログイン後にブラウザを乗っ取られるため、これらの対策は意味を成しません。むしろ、正規の操作をすることで不正送金を手助けするかたちになってしまうのです。

ユーザーは一般的なセキュリティ対策を行っていても不正送金されてしまうため、被害拡大の一途を辿っています。

2)そのPC用にかたちを変えてしまうため、ウィルス対策ソフトで検知されない点

感染してしまうとそのPC固有の環境情報を埋め込んで新たなプログラムを作成するため、そのPC専用のプログラムとして動作し、ウィルス対策ソフトのパターンマッチでは検知できません。

3)ソフトウェアキーボードやワンタイムパスワード等の対策をしても意味がない点

正規銀行サイトへログイン後にブラウザを乗っ取られるため、これらの対策は意味を成しません。むしろ、正規の操作をすることで不正送金を手助けするかたちになってしまうのです。

ユーザーは一般的なセキュリティ対策を行っていても不正送金されてしまうため、被害拡大の一途を辿っています。

MITB対策とは

【必須対策】

・MITB対策ソフトウェアの導入

無料のネットバンキング対策ソフトであるラポートやPhishWall(フィッシュウォール)を導入し、最新の状態を維持します。

ラポート:

http://www.trusteer.com/ja/products/trusteer-rapport-for-online-banking-ja

PhishWall(フィッシュウォール):

http://www.securebrain.co.jp/products/phishwall/

・OS、ブラウザ、Adobe Reader、Flash、Javaのソフトウェアを常に最新の状態にすること

この“常に”という点が重要で、「アップデートしているから大丈夫」と思っている方が多いようですが、実際にはソフトウェアの脆弱性が発見されてからソフ トウェアがアップデートされるまでの僅かな時間を狙ってマルウェアに感染するゼロデイアタックが多く発生しています。アップデートのチェックは自動で【毎 日】実行するように設定することはもちろんのこと、GWや夏季休暇などの長期休暇後も狙われやすいので手動でアップデートチェックをするなどの対策が必要 です。

【推奨対策】

・セキュリティ対策ソフトの見直し

「セキュリティ対策ソフトは入れているから大丈夫」と思っていませんか?ソフトによって機能や検知率は異なるので、特にMITB対策には下記2点に注意してセキュリティ対策ソフトを見直すことをお奨めします。

・MITBはパターンマッチングでは検知できないため、振る舞い検知(ビヘイビア法)機能の高いセキュリティ対策ソフトであること。

・万が一マルウェアに感染した場合でも、PCへの侵入を防御するためのHostIPS(ホストベースの侵入検知)機能を持っていること。

・ネットバンキング専用PCを用意する

MITBはホームページの閲覧やメールから感染します。

ネットバンキング専用PCを用意し、ネットバンキング専用PCではネットバンキング以外のホームページを閲覧せず、メールの受信を行わないようにすること でリスクを大幅に軽減することができます。旅行大手のH.I.S.のホームページを見ただけでMITBへ感染した例もあり、大手ホームページだから安心と いうことはありません。

・次世代ファイアーウォール(UTM)の導入

パソコン上での対策には限界があり、また使用する人によってもセキュリティレベルに差がでてきてしまいます。家に例えると、玄関のカギを強固にするだけで はなく、門のセキュリティを強化することで玄関のカギに触らせない状態を作ることが重要です。次世代ファイアーウォール(UTM)は、ネット接続の入り口 に設置することで、ウィルス・マルウェア対策、侵入検知(IDS)・侵入防止(IPS)、Webフィルタリング等の社内ネットワーク全体の総合セキュリ ティ対策ができます。

・総合セキュリティ対策

ネットバンキング対策に限らず、情報漏洩対策やマイナンバー対策等、企業が求められているセキュリティレベルは高くなっています。

サイバーセキュリティソリューションズでは、「①ゲートウェイ対策」「②PC対策」「③統合管理」の3点について、総合的に対策を行うことを推奨しています。

PCの設定変更等、ご自分ですぐにできることも多いので、より高いセキュリティを目指して対策を行って下さい。

~参考情報~

平成26年上半期のインターネットバンキングに係る不正送金事犯の発生状況について(警察庁):

http://www.npa.go.jp/cyber/pdf/H260904_banking.pdf

2014年版情報セキュリティ10大脅威(独立行政法人情報処理推進機構):

http://www.ipa.go.jp/security/vuln/10threats2014.html

対策ソフトで検知不能、ネット銀行被害最悪に(読売オンライン):

http://www.yomiuri.co.jp/it/security/goshinjyutsu/20140516-OYT8T50146.html

エイチ・アイ・エスのウィルス感染告知(H.I.S.):

http://www.his-j.com/info/20140530_v01.pdf

神戸大学は9月7日、本学の業務用PC2台がマルウェアに感染しNAS(ネットワークストレージ)の情報書き換え、またランサムウェア被害にあったと報告しました。なお、現時点では情報漏えいの確認はされていないとのことですが問題の端末には在籍学生の個人情報が格納されていたとのことです。またランサムウェア被害にあったNAS内のファイルが暗号化され現在も使用できない状態とのことです。同大では感染経路がわかっておらず調査中とのことです。

詳細;神戸大学 本学業務用パソコンのコンピュータウイルス感染について

Adobe社製品 ColdFusionにXMLの処理に脆弱性の報告がありました。

結果として遠隔の第三者が作成した任意のXMLファイルを使用者に開かせることにより情報を漏えいさせる恐れがあります。

対応方法;最新バージョンへのアップデート

対象製品;

- ColdFusion 11 Update 9 およびそれ以前

- ColdFusion 10 Update 20 およびそれ以前

詳細;Adobe Security Update: Hotfixes available for ColdFusion

LINE株式会社によると同社が提供するメッセージソフトLINE PC版(Windows版)にダウンロードファイルの検証に脆弱性があると発表しました。想定される被害としては中間者攻撃を行われると不正なファイルをダウンロードするように促される恐れがあります。

対応方法;最新版を再インストールする

詳細;LINE株式会社 【脆弱性情報】LINE PC版(Windows) における安全にアップデートを行えない問題に関するお知らせ

二つのOS OSxおよびSafariに脆弱性の報告がありました。

遠隔の第三者により、任意のコードの実行、および情報を取得される恐れがあります。

対象;

- OS X Yosemite v10.10.5 およびそれ以前

- OS X El Capitan v10.11.6 およびそれ以前

- Safari 9.1.3 より前のバージョン

対応方法;

最新版へのアップデート

詳細;

Apple

猛威を振るっている身代金要求型マルウェアである、いわゆるランサムウェアの新型「R980」とはどのようなものだろうか。

まず、多分に漏れず感染ルートはスパムメールもしくは改ざんされたWebサイト経由が多いようです。

それらメールには特定のアドレスから「R980」をダウンロードするファイルが添付されています。ダウンロードされた「R980」はAES256やRSA4096といった既存の暗号化技術を組み合わせて感染したクライアント内のファイルを暗号化します。他のランサムウェアと違うところは侵入後、自身の痕跡を消さないところです。

そして感染すると約3万円程度のビットコインを身代金として要求されます。こういったことのないようにしっかりとセキュリティの事前対策をお勧めします。

対応方法;事前にウィルススキャンソフトの導入、また定期的にバックアップを取ること。

詳細;トレンドマイクロセキュリティブログ

サーバー側の不正がしにくくなったので、ユーザー(クライアント)側を巧みに操作してしまおうという手法です。

2)そのPC用にかたちを変えてしまうため、ウィルス対策ソフトで検知されない点 感染してしまうとそのPC固有の環境情報を埋め込んで新たなプログラムを作成するため、そのPC専用のプログラムとして動作し、ウィルス対策ソフトのパターンマッチでは検知できません。 3)ソフトウェアキーボードやワンタイムパスワード等の対策をしても意味がない点 正規銀行サイトへログイン後にブラウザを乗っ取られるため、これらの対策は意味を成しません。むしろ、正規の操作をすることで不正送金を手助けするかたちになってしまうのです。 ユーザーは一般的なセキュリティ対策を行っていても不正送金されてしまうため、被害拡大の一途を辿っています。