ファイルの拡張子を.zzzzzに変えて暗号化してしまう、zzzzzランサムウェア(身代金要求ウィルス)が急速に拡大しています。

zzzzzウィルスに感染すると、ファイルを暗号化して人質にとり、フォイルを戻すために金銭の支払いを要求します。

zzzzzはLockyというランサムウェアの一種で、非常に強力な感染力と強力な暗号化を併せ持ったウィルスです。

zzzzzはスパムメールとして届き、そのメールに添付メールが付いています。

この例では、注文(Order)についてのメールが届き、zipファイルが添付されています。

添付のzipファイルを解凍するとJavaScriptという簡易プログラムが実行され、zzzzzウィルス本体をダウンロードしてパソコンにインストールされます。

zzzzzが起動すると、どのファイルを暗号化できるかを確認するために、ローカルドライブやネットワークドライブ、さらにクラウドドライブまで調べます。

そしてほぼ全てのファイルを非常に強力なAES128+RSA2048暗号化してしまいます。

暗号化されたファイルは「B1A9S18WA-0ADB-01ABM-QK91-2A29LMV8A1.zzzzz」のようにファイル名を変え、「.zzzzz」拡張子を付けます。

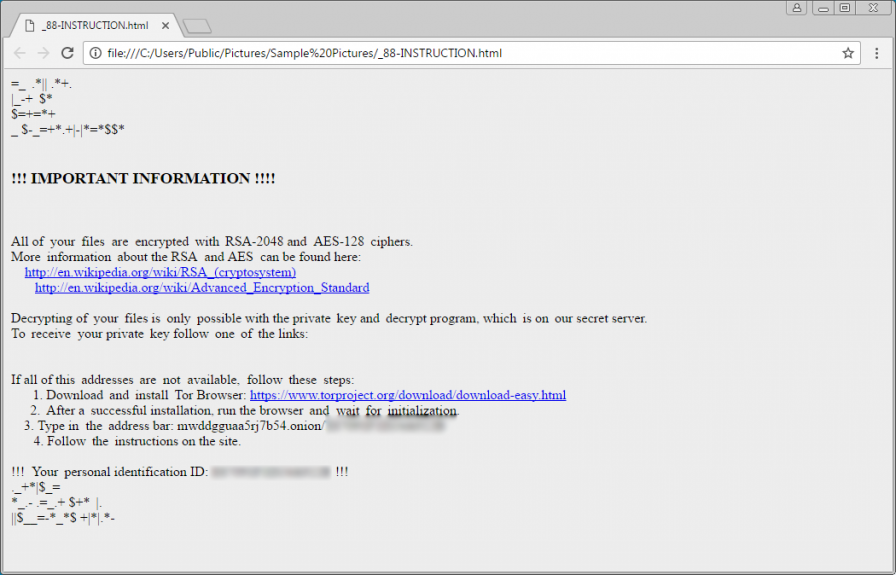

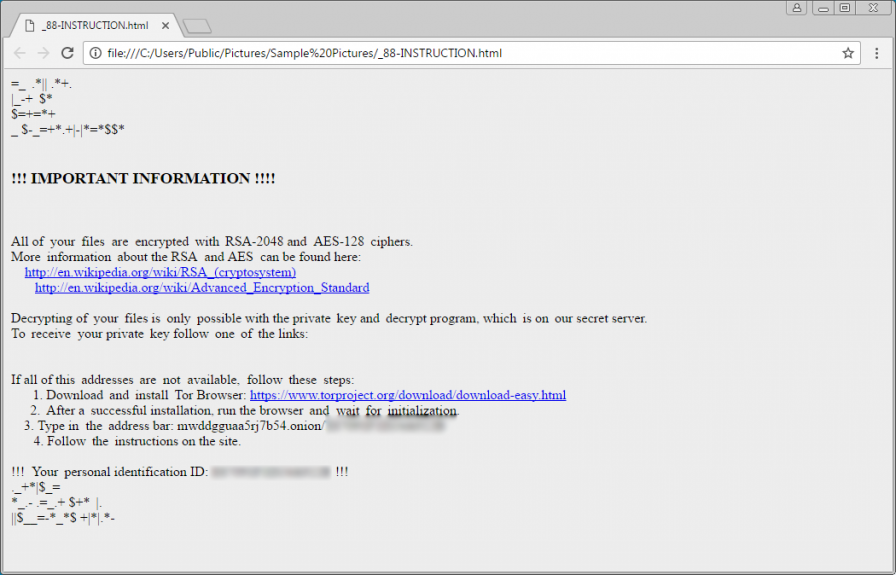

全てのファイルの暗号化が完了すると、暗号化ファイルを復元するための金銭支払い方法についての指示が記載された「_INSTRUCTION.html」または「_INSTRUCTION.bmp」といったファイルを作成します。上記は英語の指示の例です。

日本語での身代金要求の場合もあります。

そこにはビットコインを支払うことで、ファイルを復元する旨の記載がありますが、支払いを行ってもファイルが戻ってくる保証はどこにもありません。zzzzzウィルスは、セキュリティ対策ソフトを導入していても感染した例も報告されています。

“セキュリティ対策ソフトを入れているから大丈夫”と思わずに、充分注意して下さい。

この例のように、注文(Order)メール以外にも見積もりや請求を装ったスパムメールからの感染も報告されておりますので、身に覚えのないメールが届いたら、添付ファイルは絶対に開かないでください。

万が一zzzzzに感染してしまった場合は、サイバーセキュリティ110番にて対応を支援します。

⇒サイバーセキュリティ110番はこちら

※感染が確認された場合、もしくは感染が疑われる場合は、まず第一にPCをシャットダウンして、ネットワークから隔離して下さい。

zzzzzランサムウェアの暗号化は強力なため、PCのファイルを暗号化する作業には時間がかかります(ファイルの量やPCのスペックにもよりますが)。早期に気付いてシャットダウンすることで、被害を最小限に抑えられる可能性が高まります。

また、感染後にPCを色々と操作してしまうと、復号化が可能なファイルもどんどん復号化率が下がってしまい、最悪の場合は復号化ができなくなってしまうケースもあります。

少なくとも12月12日現在、zzzzzランサムウェアの暗号化を復元できるソフトウェアは存在しません。“シャットダウン”と”ネットワーク隔離”そしてすぐに当社へご連絡下さい。

zzzzzを含めたウィルス感染を防止するには、サイバーセキュリティ対策サービスにて、最適な対策を御提案いたします。

⇒サイバーセキュリティ対策サービスはこちら

サイバーセキュリティソリューションズにお任せください。

サイバー攻撃においてランサムウェアと並んで被害が多いのが不正送金です。これらはいずれも攻撃者にとって、金銭に直結し、また比較的簡単に行える手法が要因で爆発的に広まっているといえます。 不正送金はネットバンキングからのものを指し、方法は大きく分けると、自分の認証情報、すなわちIDやパスワードを盗まれ、いつの間にか預金を別の口座に振り込まれるもの。もう一つは、自分としては間違いなくちゃんとインターネットを操作して目的の相手に送金したはずなのに、別の口座に振り込まれていたというパターンがあります。

前者については

(1)認証情報を盗まれる「キーロガー」

(2)認証情報を盗まれる偽サイトに誘導される があり、

後者については

(1)感染したウィルスによって、利用者が銀行のサイトにアクセスするとそれを察知して入力した認証情報を搾取するもの

(2)感染したウィルスによって、利用者が銀行のサイトから正しい振込先に振り込んだ後に、振込先を変更してしまうもの※MITB(マン・イン・ザ・ブラウザー)

※MITBの詳細はこちらの記事をご覧ください。

(3)利用者が正しい銀行のサイトにアクセスするとそのサイトの画面にかぶせる形で攻撃者の用意した画面を表示し、そこから認証情報を入力させる

などその手口もますます複雑化し、進化しています。また狙われる金融機関も都市銀行のみならず、地方銀行、信用金庫、信用組合、農業協同組合、労働金庫なども不正活動の対象となっています。攻撃者は利用者の認識の甘いところを突こうとするので、そのまさか、がむしろリスクを挙げている、そしてさまざまなタイプの金融機関が狙われていることを覚えておきましょう。

【ウィルスの感染経路】

日本語のメールが知らないところから送られてきても、最近は、怪しいと思う方が増えたこともあり、手口はそれだけにとどまりません。利用者の取引先や友人などちゃんとわかる相手のメールアドレスを偽装して送ってきます。件名も「保安検査」「経理処理について」「(銀行)お振込受付のお知らせ」など一見、いかにもあり得そうなもので送られてくるためうっかり開いてしまうことが多いようです。

【対策は?】

(1)ここまで巧妙になってきているので難しいところですがやはり怪しいメールの添付書類は開かない、URLはクリックしない

(2)一見、正しいページに見えても普段聞かないような情報を確認してくるようなページには認証情報を入力しない

(3)OSやソフトは最新のバージョンに これら基本的な対策がやはり有効です。

【不正送金されてしまった場合の補償について】

最後に、それでも不正送金されてしまった場合、諦めるのはまだ早いです。全国の金融機関を監督する組織である「全銀協」から「法人向けインターネット・バンキングにおける預金等の不正な払戻しに関する補償の考え方について」が出ています。まとめますと事前にきちんと対策をしている方の預金は保証しましょう、というものです。

※詳細はこちらご覧ください。

Aesir(アシール)というランサムウェア(身代金要求ウィルス)が急速に拡大しています。

Aesirウィルスに感染すると、ファイルを暗号化して人質にとり、フォイルを戻すために金銭を要求します。

Aesirは2016年前半より猛威を奮っているLockyというランサムウェアの一種です。

AesirはWindows(XP、Vista、7、8、10)のすべての現バージョンに感染します。

Aesirはスパムメールとして添付メールで届きます。

この例では、予算(Budget)についてのメールが届き、zipファイルが添付されています。

添付のzipファイルを解凍するとVBSファイルが展開され、このファイルをダブルクリックするとAesirウィルスがパソコンにインストールされます。

Aesirが起動すると、どのファイルを暗号化できるかを確認するために、ローカルドライブやネットワークドライブ、さらにクラウドドライブまで調べます。

そしてほぼ全てのファイルを非常に強力なAES+RSA暗号化してしまいます。

暗号化されたファイルは「B1A9S18WA-0ADB-01ABM-QK91-2A29LMV8A1.aesir」のようにファイル名を変え、「.aesir」拡張子を付けます。

全てのファイルの暗号化が完了すると、暗号化ファイルを解読する方法についての指示が記載された「_INSTRUCTION.html」または「_INSTRUCTION.bmp」といったファイルを作成します。

これらのファイルには上記の通り暗号化ファイルを解読する方法についての指示が記載されています。

そこにはビットコインを支払うことで、ファイルを復元する旨の記載がありますが、支払いを行ってもファイルが戻ってくる保証はどこにもありません。

万が一Aesirに感染してしまった場合は、サイバーセキュリティ110番にて対応を支援します。

⇒サイバーセキュリティ110番はこちら

Aesirを含めたウィルス感染を防止するには、サイバーセキュリティ対策サービスにて、最適な対策を御提案いたします。

⇒サイバーセキュリティ対策サービスはこちら

サイバーセキュリティソリューションズにお任せください。

ご使用中のパソコンが今、話題のランサムウェアに感染してしまったらどうしたらいいの?について書いてみたいと思います。 【ランサムウェア(英語: Ransomware)とは?】 ランサムウェア(英語: Ransomware)とはマルウェアの一種です。 これに感染したコンピュータは格納しているデータファイルを暗号化され、犯人が有する復号鍵がないともとにもどりません。 攻撃者は被害者に、鍵が欲しければマルウェアの作者にransom(身代金)を支払うよう要求してきます。しかし、たとえ身代金を払っても4割しか鍵を送ってこないというデータがありますし、本来、犯罪者の要求をのむことは倫理的に問題があるため、お勧めできません。 ランサムウェアに感染した多くの方は、「大事なデータが使えないと大変!」「なんとかもと(復号)に戻らないのか?」とお考えになることでしょう。実際弊社にもこういったお問い合わせが一番多くいただいています。ここで、いくつか問題点を記載します。 ・復号が可能かどうかは、ランサムウェアの種類によること ・たとえ復号できたとしても結構な金額がかかります。(目安は数十万円から数百万円、しかも100%復号できるとはかぎりません) ・また復号には作業時間が結構かかります。(目安として1週間から一か月程度) 実際にお客様からパソコンをお預かりし中身を確認して復号可能かどうか、可能な場合の納期をお客様にバックいたしますがおおむね、想像を超えるお見積りや納期が多く、驚かれる方が多いのは否めません。 あとはそこまでにコストや時間をかけてもどうしても復号したいデータなのか、という問題になります。このデータがなければ、明日からお仕事にならない、というような場合はたとえお金を払っても復号しなければなりません。もちろん、お客様がお望みの場合は復号いたしますが改めて理不尽さを感じ得ません。 【主なランサムウェアの種類は?】 ・Locky 拡張子が「Locky」となります。復号の可能性は高い方です。でも亜種によっては難しい場合も。 ・CryptLocker 原種から派生した亜種が感染を広げています。 ・Zepto 拡張子が「Zepto」となります。メールの添付ファイルから感染します。 ・Cerber AES暗号化処理をする強力なウィルス。 ・Cryp1 復号までに期限を区切ってくるため焦らせる心理を利用しています。 ・Thor Lockyから派生したウィルス。60種類ほどの亜種が確認されています。種類によっては復号が難しいものもあります。 ざっとあげても様々なタイプが出回っています。世界のサイバーセキュリティ企業が復号鍵を生成して無害化するものもありますがしばらくすると亜種が生まれ、再び、感染を広げるものもあります。 【復号するには?】 大きく分けて二通りの方法になります。 一つは、バックアップを探ってそこから掘り起こす方法。これはパソコンに元から存在するコピーを堀りおこすもので、機種やスペックによりどれだけ残っているかに偏りがあります。またデータが巻き戻る可能性もあります。 もう一つはHDDそのものを解析し鍵を生成し復号する方法。こちらはウィルスにもよりますが復号できた場合は複合率(何パーセントのデータが復旧するか)は高い方法です。その代り、比較的高い費用と作業時間が長くかかります。 つまり最終的に復号させたいデータの重要度と、復号にかかる金額との折り合いをつけることになります。いずれにしても(復号してもしなくても)重要なのはその後です。 例えデータが復号し、パソコンが復旧しても、そのままでは再度、感染する恐れがあります。むしろ一度感染している分、可能性は高いといえます。こんな思いは二度としたくないと思われるはずです。そのためにはしっかりとした対策を導入するべきです。一時的には余計に費用がかさむと感じるかもしれませんが長い目でみればずっと安心で低コストになります。 ランサムウェアはターゲットを絞っていない分、誰でも感染する恐れがあります。対岸の火事ではありません。幸い、感染していない方はこの際、対策の導入をご検討されることをお勧めいたします。

化粧品販売サンナチュラルズが運営するオンラインショップが不正アクセスを受け、クレジットカード情報を含む顧客の個人情報が流出した可能性があることがわかりました。 漏洩した期間は2014年4月1日から2016年7月21日まで。漏えいした情報は、オンラインショップをこの期間、利用したユーザーのクレジットカード情報6159件にのぼり、カード名義や番号、有効期限といったクレジットカード情報、住所や電話番号、メールアドレスなども含まれるとのこと。

発覚した経緯は、オンラインショップで決済したことのあるカード会社からの通報により分かったということです。オンラインサイトのウェブアプリケーションの脆弱性を突かれ、バックドアを付けられ、サーバーに保管していた情報が漏洩したことが分っています。 最近はカード番号は持たないようにショッピングサイトを運営することが主流となっていますが、同社がサイトを開設した時もカード情報を保有しないモジュール型サービスを採用していたにもかかわらずデータベースサーバに暗号化されたクレジットカード番号を保存する構造になっていたため今回の問題につながったとみています。 同社によると速やかに今後の対策を検討し脆弱性の修正に取り組むということです。

【バックドアとは】

バックドアとはパソコンなどデバイスを管理するユーザーにわからないように攻撃者が設置する侵入口のことです。攻撃者はそのままでは内部に侵入できないため、通常はWebサイトで使用されているWebアプリケーション等の脆弱性を利用してバックドアを設置。その後、自由に侵入できるようになった攻撃者によってWebサイトとつながっているサーバー内の情報などを漏洩させるパターンが多い。そのほか、アプリケーションや製品の検証のために設計者がわざと設置しているバックドアもある。こちらもログオンのパスワードが漏洩し攻撃者に利用される事案がある。

対策

・バックドアは特定ポートで通信している場合が多いのでポートスキャンを行い、不必要なポートがOPENしていないかを確認する。

・システムやソフトウェアに管理機能(元からついているバックドア)がある場合は無効化する。

・ソースレビューを行い、不正なソース(バックドア機能)が存在していないか確認する。

詳細;サンナチュラルズ

総務省はランサムウェアの拡散を目的とし、NTTコミュニケーションズをかたる日本語のスパムメールが出回っているとして、注意を喚起している。同内容はNTTコミュニケーションズ株式会社(NTT Com)からも発信されています。

メールの件名は「【重要】総務省共同プロジェクト コンピューターウィルスの感染者に対する注意喚起および除去ツールの配布について」。

メールの内容は、受け取ったユーザーのパソコンがウイルスに感染しているので、マルウェア除去ツールをダウンロードするよう促しています。しかし、添付されているファイルに記載された指示に従うと、ランサムウェアに感染することが分っているということです。どれだけのユーザーにばらまかれているかは調査中だとのことです。

またつい最近の10月31日、総務省から配信されたほぼ同内容のメールと酷似しています。 「【重要】総務省共同プロジェクト インターネットバンキングに係るマルウェアへの感染者に対する注意喚起及び除去ツールの配布について」

同様の手口の日本語マルウェアスパムは、10月以降に繰り返し確認されており、日本が標的にされている証拠だとのことです。いずれも総務省や、日本の企業の名をかたりユーザーに安心感を与える手法をとっていると思われます。

【ランサムウェアとは】

ランサムウェア(英語: Ransomware)とはマルウェアの一種で、感染したコンピュータはシステムへのアクセスが制限されたり、格納されているデータファイルが暗号化され開けなくなるなどしてしまいます。ransom(身代金)という意味の通り、暗号化後、攻撃者から身代金を振り込めば基に戻す旨の内容を知らせる画面もしくはテキストファイルが提示されます。身代金を払えば、元に戻すために必要な複合鍵を送ってくれるといってますが金銭を支払っても基に戻るのは4割程度と言われており、お勧めできません。

当社にもランサムウェアに感染してしまったというお問い合わせが増えてきております。感染する前にしっかりとした対策を施しておくことが第一です。

詳細;総務省

みなさんは「情報漏えい」と聞いてどう思いますか?もともとは企業や政府など団体の機密情報が盗まれる、持ち出されるといったアナログな事件の言葉でした。しかし、最近はマルウェア・ウィルス感染と同じくらい、サイバー攻撃を原因として起こる情報漏えい事件のニュースが多いため、主原因はITを介したものが主流とお感じではないでしょうか。 確かに、サイバー攻撃から起こる漏えい事件は後を絶ちません。 しかしながら現在も人的原因(ミス・故意を問わず)による漏えい事件も非常に多いのが現状です。 実は、持ち運びが可能なノートパソコン、最近はタブレット、スマートフォンなど簡単に情報を外部に持ち運べるようになった現代では、それらデジタルデバイスの盗難・紛失によっておこる情報漏えいはサイバー攻撃と同じジャンルのセキュリティにくくられ、対応が求められています。 それはどんなに、ウィルス対策ソフトやファイヤウォールといったデジタルなシステムで対策を講じても結局はシステムを運用する従業員がそれを正しく運用しないと漏えい事件は防ぐことができないからです。 これは情報セキュリティ対策を構築する際、以下の3つの観点が重要といわれる所以です。 (1)システムによる対策 (2)社員教育 (3)社内体制構築 どれか一つ抜けても、情報漏えいは防げません。 それでは最近、どんな漏えい事件が起こっているか例を挙げてみます。 ■横浜市教育委員会、市立高校と特別支援学校から提出された個人情報含む経理関係書類が所在不明に(2016/11/11) ■大阪府は、個人情報が記載された調査関係書類を一時紛失(2016/11/11 ) ■杏林大学、患者の個人情報を米国のオンライン学術誌に誤って送付(2016/11/09) 等どれをとっても、情報を運用する担当者のケアレスミスで引き起こされています。 以下は関係機関でしらべた情報漏えい事故に関するデータです。※ 出典:NPO 日本ネットワークセキュリティ協会 「2012年 情報セキュリティインシデントに関する調査報告書」

※ 出典:JNSA 2012年情報セキュリティ インシデントに関する調査報告書 これらからも分かるように社員による「うっかりミス」にとどまらず故意な犯行も多いことが分ります。原因は冒頭でも記載した持ち運びできる小型のデジタルデバイスが広く普及したことにもありそうです。 繰り返しになりますが、情報漏えい対策はセキュリティ製品だけではなく、ルールの明確化や従業員への徹底が欠かせません。また、IT環境の変化、ワークスタイルの変化等に合わせて、定期的にルールや製品の見直し、また従業員への継続的な教育も不可欠です。

三井住友銀行は11月1日、「法人のお客さま向けインターネットバンキングにおける不正送金被害が発生しております。」として注意喚起を呼びかけました。 主な症状としては「設定したはずの電子証明書が消失する」「フリーズしやすい」「不審なポップアップが出る」等の事象が報告されているとのことです。これら症状が確認された場合は使用している端末がウィルスに感染している恐れがあるとして直ちに使用を中止してほしいとのことです。 なお同行では安全にインターネットバンキングを利用してもらうために以下の対策をお願いしたいとしています。

■ウィルス対策ソフトの利用 ・ウィルス対策ソフトは常に最新の状態に更新し、定期的にウィルススキャンを実施 ・不審なホームページへのアクセスをしない ・OSやブラウザ、「Java」「Adobe Reader」等のアプリケーションを常に最新の状態にアップデート ・ウィルスに感染してしまった場合は、ご利用パソコンのウィルスを駆除

■振込・送金等のデータ作成者と承認者の権限を分け、別々のパソコンでのご利用

■インターネットバンキングの権限やセキュリティ設定は適切に ・取引上限金額を必要最小限に設定 ・パスワードの定期的な変更 ・離席時等には、端末のログアウトを行う ・定期的に操作履歴の確認を都度行い、心当たりのないログインがないか確認

■ICカードや電子証明書を設定したパソコン、ワンタイムパスワードカードは厳重に管理する

同行では2014年にも不正送金の被害が発生しサイバーセキュリティ、とりわけ不正送金には対策向上を払ってきました。このときは顧客が同行のインターネットバンキングを利用して振り込みを行うと勝手に見ず知らずの送金先に送金されてしまう、いわゆる「MITB(マン・イン・ザ・ブラウザー)攻撃」と呼ばれるもので、正規の手続きを踏んでの行為のため、被害に気が付きにくい特徴があります。 なお、同行では「所定の利用方法に従ってご利用いただいているにも関わらず、当行のインターネット・バンキングにより預金を不正に払い戻される被害に遭われた法人のお客さまに対し、補償を検討する態勢を整備いたしました。」としている。逆にいえば適切に利用していない場合はユーザー側の落ち度として、保証対象外となる可能性があるので、利用者側も日頃から、サイバー攻撃に対する、意識の向上、及び対策をしっかりと行ってほしいと思います。

詳細;

経団連は10日、事務局のコンピューターが外部と不審な通信を行い、情報漏洩の疑いがあると発表した。漏えいした疑いのある情報は経団連が政策提言するための非公開の委員会の資料、参加者の個人情報、委員会の議事録、提言に関する文書など。官公庁とやりとりしたメールなども漏れた恐れもあるという。 現在調査中だが外部からのサイバー攻撃の可能性もあるとのことです。現在想定しているところではマルウェア感染や情報漏えいの可能性を念頭に経団連は緊急対策チームを立ち上げて改めて詳細な結果を公表予定です。

詳細;日本経済団体連合会

【最近の主な情報漏えい事件】

・栃木スバル自動車

栃木スバル自動車は、業務用パソコンが外部より不正アクセスを受けたことにより、内部に保存されていた顧客情報、車両情報が漏えいされた可能性があることを明らかにした。 問題の端末内部に格納されていた情報は、顧客の氏名や住所、電話番号、メールアドレス、勤務先情報など10万987件のほか、同社が販売、整備などを行った車両の登録番号や車台番号、リース契約情報、任意保険情報など11万7971件。さらに顧客の銀行口座情報67件が保存されていた。(2016/10/25)

・関西学院大学

職員がメールにより誘導されたフィッシングサイトで誤ってIDとパスワードを詐取されたことから、学生や卒業生の個人情報1466人分が外部へ漏洩したという。(2016/10/07)

・東京ガス

東京ガスの子会社である東京ガスオートサービスのサイトが、不正アクセスを受け、顧客情報最大4400件が漏洩した可能性があるという。漏えいしたのは自動車のリース契約を結んだり、購入、整備の委託などを行った顧客の情報4115件が、外部へ流出したとのこと。さらに不正アクセスの形跡が削除された可能性もあり、住所や氏名、電話番号、口座番号、契約情報など、個人顧客最大2800件、法人顧客最大1600件のあわせて最大4400件が流出した可能性がある。

データセンターやホスティング事業などを手掛けるカゴヤ・ジャパンによると同社がサイバー攻撃を受け、クレジットカード情報を含む利用者の個人情報が外部へ流出したと発表しました。合わせて複数の顧客が利用するサーバーにて不正なプログラムのアップロードがあったことも判明しております。 以下詳細となります。 (1)流出の対象期間:2015年4月1日~2016年9月21日 ※脆弱性があった期間を想定 (2)原因・不正アクセスの手口 第三者の不正アクセスにより、OSコマンドインジェクション(※)の脆弱性を利用されて、DBサーバー内の情報を不正取得された。 (※)OSコマンドインジェクションとは、閲覧者からデータ入力や操作を受け付けるようなWEBサイトにてOSに対するコマンドを入力し不正に操作する攻撃手法のことです。 (3)流出の規模(疑いを含む) 個人情報の件数:48,685件(人数)うちクレジットカード情報の件数:20,809件(カード番号の数) (すでに解約されたお客様を含みます。) (4)流出した情報(疑いを含む) ①氏名(カード名義人名) ②住所 ③電話番号 ④メールアドレス ⑤ご契約アカウント名・パスワード ⑥クレジットカード番号 ⑦有効期限 同社によると、定期的に行っているスクリーニング調査の結果、顧客が利用しているサーバーに不正なプログラムがアップデートされていることが分ったことから判明しました。調査すると、まずサービスを提供する同社のデータベースサーバーに侵入し、顧客のパスワードを漏えいさせ、その後に顧客のサーバーに侵入したとのことです。 同社では現在、被害のあった顧客のサーバーのパスワードをすべて変更した上で、情報流出対象のお客様に、電子メールおよび郵送にて、お詫びと注意喚起を直接案内しているとのこと。不正アクセスのあったカード情報をすべて削除し国際カード会社のセキュリティ基準であるPCIDSSに準拠する決済代行会社に決済業務を委託しています。 ここ数年のサイバー攻撃の傾向として一つはランサムウェアに代表されるウィルス・マルウエア感染。そしてもう一つが情報漏えいです。特にクレジットカード番号や、インターネットバンキング用にIDパスなどを盗み、金銭を不正送金される被害が流行しています。 今回は個人が狙われたものではなく、いわゆるプロのサーバーが狙われていることからサイバー攻撃がいかに防ぎづらいかを証明しています。 しかし通常のサイバー攻撃は基本的な対策でかなり防げます。事前のセキュリティ対策が重要です。

【Lockyとは?】

Lockyは、迷惑メールメッセージに添付された悪意のあるドキュメントファイル(.doc)を経由して配布されるランサムウェアです。 文書には、スクランブルされたテキストが含まれており、ユーザーがWordプログラムでマクロ設定を有効にすると、実行ファイル(ランサムウェア)がダウンロードされます。 その後、感染したパソコン内の様々なファイルが暗号化されます。

※下図はLockyによってパソコン内のファイルが暗号化された状態

Lockyは、すべてのファイル名を.shit、.thor、.locky、.zepto、または.odinという拡張子を持つ一意の16文字と数字の組み合わせに変更します。したがって、元のファイルを特定することは事実上不可能になります。 すべてがRSA-2048アルゴリズムとAES-1024アルゴリズムを使用して暗号化されているため、復号化には秘密鍵(サイバー犯罪者が管理するリモートサーバに格納されている)が必要です。 ファイルを解読するためには、被害者は身代金を支払わなければいけません。

暗号化されファイル名が書き換わった後、被害者のデスクトップに警告のメッセージの入った背景画像が表示されます。同じ内容がテキスト方式ファイルの_Locky_recover_instructions.txtにも書き込まれて保存されます。これらはファイルを取り戻す方法を描き、身代金の支払方法などが記載されています。

※下図はLockyの警告画面

“!!!重要な知らせ!!!!全てのファイルをRSA-2048又はAES-128にて暗号化しました。ファイルの解凍は我々の秘密サーバーのプライベートキーと解凍プログラム入手のみで可能となります。”

※暗号化されたファイルをもとに戻したければBitcoinにて指定した金額を支払いなさいという警告画面

ファイルはサイバー犯罪者によって開発されたdecrypter(復元するための鍵)を使用して解読されることができ、BitCoinが必要です。被害者はTorブラウザをインストールし、テキストファイル/壁紙に用意されているリンクからたどると、ウェブサイトには支払い方法が記載されています。 しかし例え身代金を支払っても犯人がちゃんとdecrypterを送ってくれるかどうかわかりません。またそもそも犯罪者に金銭を送るということ自体が倫理的な問題もあります。

Lockyにはいくつか亜種、とよばれる種類が存在し、種類によっては無料で複合できるものもあります。しかしながら多くのランサムウエア一旦、感染するとファイルを元通りに復元化することはかなり難しいと認識しておいた方が無難です。複合する方法を探るより、基本的なセキュリティ対策としてウィルススキャンソフトの定義ファイルをアップデートするなどもともとウィルスに感染しない対策が必要です。

LINE をかたるフィッシングメールが出回っています。(2016/10/31) 「LINE--安全確認」という件名で文中のURLからフィッシングサイトへ誘導するメールが出回っているとの報告がなされています。フィッシング対策協議会によると偽のサイトへ誘導してメールアドレスやパスワードを聞き出そうとするものとのことです。またLINEトークでも届く場合があるとのことで合わせて注意が必要です。 メールの内容は「異常ログインを検知したため、LINEアカウントを検証する必要がある」として偽のLINEサイトに誘導。LINEのID・パスワードを入力させ、詐取しようとします。 ※偽メールのアドレスは以下です。 http://line.me.login.●●●●.pw/dialog/oauth/weblogin.htm LINEによると、不審なメールに記載されたURLにアクセスしないこと、また正しいメール化の見分けがつかない場合にはアドレスやドメインを確認し、不審なドメインは迷惑メールフィルターや受信許可リストの設定を行ってくださいとのことです。ちなみにLINEで利用しているドメインは以下です。 @accept.line.me @line.me @linecorp.com @noti.naver.jp @naver.jp 上記以外のドメインから送信されてきている場合は、LINEになりすましているメールアドレスからのメールですのでご注意くださいとのこと。 10月31日11時の時点で、フィッシングサイトは稼働中であり、当該サイト閉鎖のため、一般社団法人フィッシング対策協議会は一般社団法人JPCERTコーディネーションセンターへ調査を依頼しているそうです。 またLINEからは、「迷惑メールが届くようになった原因につきましては分かりませんが、LINEアプリをご利用する上で個人情報が漏えいする事実はありませんのでご安心ください。 弊社では収集した情報を安全に管理するため、セキュリティに最大限の注意を払っております。」とのことです。 ウィルス・マルウェア感染やアカウントの乗っ取りの主原因は偽メールに添付されているファイルを開いたり、メールに記載されているアドレスをクリックしてしまい、感染する場合がほとんどです。まずはこのようなことが内容に、知らないメールが届いた場合は必ず相手のメールアドレスや、誘導先のURLのドメインを確認するようにしましょう。見慣れないドメインの時は一度、グーグルなどでチェックしてみるとすでに情報が出回っている迷惑サイトがわかる場合もあります。 また事前にウィルス対策ソフトを導入し常に定義ファイルを最新版にアップデートし既知のウィルスは検知するように準備しておくことも大切です。

詳細;LINEヘルプ

Thor(トール)というランサムウェア(身代金要求ウィルス)が10月第4週より感染が広がっています。

Thorウィルスに感染すると、ファイルを暗号化して人質にとり、フォイルを戻すために金銭を要求します。

Thorは2016年前半に一世を風靡したLockyが進化した新しい亜種です。

ThorはWindows(XP、Vista、7、8、10)のすべての現バージョンに感染します。

Thorはスパムメールとして添付メールで届きます。

この例では、予算(Budget)についてのメールが届き、zipファイルが添付されています。

添付のzipファイルを解凍するとVBSファイルが展開され、このファイルをダブルクリックするとThorウィルスがパソコンにインストールされます。

Thorが起動すると、どのファイルを暗号化できるかを確認するために、ローカルドライブやネットワークドライブ、さらにクラウドドライブまで調べます。

そしてほぼ全てのファイルを非常に強力なAES+RSA暗号化してしまいます。

暗号化されたファイルは「B1A9S18WA-0ADB-01ABM-QK91-2A29LMV8A1.thor」のようにファイル名を変え、「.thor」拡張子を付けます。

全てのファイルの暗号化が完了すると、暗号化ファイルを解読する方法についての指示が記載された「_WHAT_is.html」または「_WHAT_is.bmp」といったファイルを作成します。

これらのファイルには暗号化ファイルを解読する方法についての指示が記載されています。

メッセージ例訳:

-----------------------------------------------------------------------------

!!! 重要な情報 !!!

全てのファイルは、RSA-2048とAES-128暗号で暗号化しました。

RSAとAESに関する詳細な情報は、ここに説明があります:(※訳注:暗号化がいかに強力かをウィキペディアで説明)

http://en.wikipedia.org/wiki/RSA(cryptsystem)

http://en.wikipedia.org/wiki/Advanced Encryption Standard

ファイルを解読する唯一の方法はプライベート鍵を入手することです。そして、我々の秘密のサーバに解読プログラムがあります。

下記リンクより、あなたのプライベート鍵を受け取って下さい:

1. http://~

2. http://~

もし、どちらのアドレスも利用できない場合は下記ステップに従って下さい:

1. Torブラウザー(※訳注:通信経路を匿名化するブラウザー)をダウンロードして、インストールして下さい

2. インストールが成功したら、ブラウザーを実行して初期化して下さい。

3. アドレスバーにタイプして下さい:~

4. そのサイトの指示に従って下さい

あなた個人の認証ID:~

-----------------------------------------------------------------------------

そこにはビットコインを支払うことで、ファイルを復元する旨の記載がありますが、支払いを行ってもファイルが戻ってくる保証はどこにもありません。

万が一Thorに感染してしまった場合は、サイバーセキュリティ110番にて対応を支援します。

Thorを含めたウィルス感染を防止するには、サイバーセキュリティ対策サービスにて、最適な対策を御提案いたします。

サイバーセキュリティソリューションズにお任せください。

日本テレビは同社の公式サイトにて運営する応募フォームに応募してきた視聴者の個人情報約43万件分が外部に漏えいしたと報告しました。調査の結果、漏えいしたのは氏名・住所・電話番号・メールアドレスとのことです。現在該当者に、メールまたは郵便にて連絡を行っているということです。 攻撃者が行った手口はいわゆる「OSコマンドインジェクション」というものでした。 ---------------------- 【OSコマンドインジェクションとは】 閲覧者からのデータの入力や操作を行うWEBサイトで、プログラムに与えるパラメータにOSに対する命令文(コマンド)を紛れ込ませて不正に操作する攻撃のこと。この攻撃により以下の被害が発生する恐れがあります。 ・不正なシステム操作 ・情報漏えい、ファイルの改ざん・削除・ランサムウェアへの感染 ・ウィルスなどのマルウェア感染 ・踏み台にされ他サイトへ攻撃 脆弱性の原因は、シェル機能の悪用によりユーザの操作を受け付けて、与えられた指示をOSの中核部分に伝えることにより本来、求めていた以外の操作を可能とさせてしまうことにあります。 【シェル機能とは】 シェルとは、ユーザの操作を受け付けて、与えられた指示をOSの中核部分に伝えるソフトウェア。Windowsではコマンドプロンプト、UNIX系ではbashやcshがシェルにあたります。 ---------------------- この「OSコマンドインジェクション」を実行されたことにより、OSに対する命令文を紛れ込ませて不正操作する手法をとられ今回、日テレの公式ホームページで運営していたプレゼントへの応募フォームから、本来なら「住所」や「名前」を入力する欄に、「rm -rf~」など直接OSコマンドを紛れ込ませていました。日テレの話では「24時間テレビ 愛は地球を救う」(チャリティーグッズ販売お問い合わせフォーム)、「おしゃれイズム」(プレゼント応募フォーム)、「踊る!さんま御殿!!」(テーマ応募フォーム)など、15番組にも上るということです。 日テレは攻撃に使用された同ソフトウェアを削除し、該当データをほかに移動するなどの対策を実施したとのことです。 今回は極めて原始的な攻撃手法を許してしまったことがそもそもの原因にあたります。このような攻撃は日頃から基本的なサイバーセキュリティの対策を行っていれば防げる案件です。サイバー攻撃はどんなに対策を行っていても100パーセント防げるものではありません。新種のウィルスはウィルス対策ソフトを最新版にアップデートしていても検出されない場合はあります。しかしながら十分、防げるものを許してしまうとなると企業としての情報セキュリティに対する姿勢を疑われ、ひいては、ユーザー個人の信用を失墜させかねません。まずはサイバーセキュリティぼソリューションの導入し、定期的に、保守、運用を行い、それでも起こってしまった場合は早めに公表し、今後の対策を実施することが大切です。 詳細;日本テレビ 調査委員会による調査結果のお知らせ

住宅金融支援機構およびその関連団体である優良住宅ローンによると10月26日、個人情報が漏えいしたとの発表をした。現状確認できているところによると漏えいした疑いがあるのは優良住宅ローンのメールサーバの設定を不正に変更する手口で、役職員のメールが外部に転送されていたことが分っているという。 9月30日午後6時頃、優良住宅ローンのシステム管理責任者がメールサーバへの不正アクセスを確認。職員5人の受信メールが外部のメールアドレスに転送される設定になっていたのだという。その後、管理者は転送設定を解除、サーバの管理者権限のパスワードを変更するなどの措置をとったが、10月3日、攻撃者からメールデータを開示しない代わりに金銭を要求する旨をメールで伝えてきたのだという。 事態を重く見た同社は警察および顧問弁護士に相談。情報セキュリティ会社が調査したところログの解析からメールの不正転送は9月10日から9月30日までの20日わたって発生しており、3万7247人分の個人情報が漏えいした可能性が判明した。攻撃者がメールサーバーの管理者権限のIDとパスワードをどのようにして取得したかはまだ分かっていません。現在はメールサーバーを変更し漏えいは確認されていません。 【漏えいした可能性のある情報は以下】 (ローン返済中の3万5738人) 返済口座の情報(氏名、金融機関名、支店名、口座科目、口座番号)、引落金額、契約番号 (借入手続き者(連帯債務者、担保提供者の情報を含む)の112人) 氏名、住所、生年月日、国籍、電話番号、勤務先、年収、連絡先メールアドレス、資金計画情報、物件情報 (抵当権設定登記者(連帯債務者、担保提供者の情報を含む)の93人) 氏名、住所、物件情報、抵当権情報 (つなぎ資金利用者の1188人) 氏名(漢字およびカタカナ)、住所、つなぎ融資実行情報、債権番号 (問い合せや資料請求者の233人) 氏名、住所、電話番号、メールアドレス 同社は被害者に向けて郵送通知、相談窓口の設置をし、顧客に対し身に覚えのない金融機関口座残高の動きや勧誘に注意、不用意に返信、メールに記載されたURLをクリックしたりしないように注意してほしいと呼び掛けている。 詳細;優良住宅ローン 弊社お客さまの個人情報漏えいの可能性について

米国時間10月21日、DNSサーバーを狙った大規模なDDos攻撃が行われ関連するインターネットサービスにアクセスができなくなる状態が断続的に発生しています。 --------------------- 【DDos攻撃とは】 攻撃者がbotと呼ばれるプログラムを不正に不特定多数のパソコンに感染させ、それら感染したパソコンを不正に操作し、ある特定のサイトやインターネットサービスを行うサーバーなどに繰り返しアクセスやパケットデータを送り付け、サービスをダウンさせるサイバー攻撃のことです。今まではパソコンを踏み台にして行われていましたが今年に入ってからはパソコンの代わりにIoT機器を踏み台にする攻撃が増加しています。理由はセキュリティ対策が浸透しつつあるパソコンよりも、対策がゆるくパスワードをデフォルトのまま使用していたり、変更していても簡単に見破られる状態の機器が多いため簡単に乗っ取りやすいためです。今回もセキュリティ企業FlashpointによるとDDoS攻撃は「Mirai」と呼ばれるマルウェアに感染したIoT機器から行われていたということです。 --------------------- 【DNS (Domain Name System)とは】 パソコン同士は通常IPアドレスを目印として通信しあっています。IPアドレスが8ビットx4ブロックの数字で表される「111.22.333.444」とあった文字列となっています。そのため我々人間にはこれらを大量に覚えることは不可能な為、一旦、ドメインと呼ばれる表示にて置き換えています。このサイトでいえば「cybersecurity.co.jp」となります。これなら覚えやすいですよね。そこで我々はこのドメインのURLを検索窓に打ち込んでアクセスしようとするのですがパソコンは当然、理解できないため、このドメインはIPアドレスではどこなのかを問い合わせ(照会)しますがその照会先がDNSとなります。逆に言うとこのDNSには沢山のサイトのドメインやIPアドレスが格納されているため、ウェブサーバーがダウンするよりももっと甚大な被害が発生するのです。 --------------------- 今回特に被害が大きかったのはその利用者が多いことからTwitterやNetflix、Reddit、PSN(PlayStation Network)、Spotify、Box、Pinterestなどです。 攻撃が最初に確認されたのは、21日の午前11時すぎで、これは今回攻撃を受けたDNSサーバーを運営していたDyn社の技術者がテキサス州ダラスで開催されたセキュリティ関連カンファレンス「NANOG 68」にてDDoS攻撃に対抗する技術を講演した直後でした。このことからMiraiを利用する攻撃者集団からDDos攻撃を受けたものとみられています。 詳細;PSN(PlayStation Network)ニュースリリースより

群馬県県情報政策課によると県庁の観光物産課のパソコンがコンピューターウィルスに感染したとのことです。感染原因は6月2日に配信された「ばらまき型メール」によるもので職員が誤って添付のファイルを開いたところ感染したとのことです。その後、感染したパソコンは2~6日にかけ外部サーバーと通信を行っていたところ、7日に県庁のシステムがウイルスを検知。その事実を知った県庁の担当者がすぐに感染したパソコンをネットワークから遮断する措置を行った。情報う漏えいがあったか同課は調査中とのこと。 なお感染したパソコンに格納していた情報の中には観光物産課とやりとりがあった企業、または県民計318人分の名前や住所、電話番号といった個人情報が含まれていたとのこと。 県によると「県民の皆様には、御心配をおかけしていることをおわび申し上げます。 今後は、技術的なセキュリティ対策を一層強化するとともに、職員に対する注意喚起、研修、訓練等の充実による職員の情報セキュリティに係る意識の更なる向上を図ります。」とのこと。 【そのほか県についての情報漏えい事件】 〇佐賀県情報漏えい事件 佐賀県によると6月27日、当時17歳の少年が佐賀県の教育ネットワークに侵入し機密情報を盗み出したと発表した。盗まれたのは「佐賀県内の高校に通う生徒の、個人成績や評価情報など」。 (どのようにして侵入したのか) 少年たちは、学校に設置してある行内LANからアクセスしていた。行内に設置されたLANはIDやパスワードの穂はデバイス認証もかけられていた。ではなぜ突破されたのか。もう少し調べてみると、少年たち、生徒が利用できる権限と管理者権限では当然アクセスできるファイルに差があったにも関わらず、管理者権限を持つ誰かが、誰でもアクセスできるデータフォルダに、システム管理者情報を含むファイルを置いていたことが分かった。 (対応に問題は?) 県では問題発覚後もすぐに公表しなかった。その結果、事態を大きくし、のちに公表せざるを得ない状況となってしまった。そもそも行内LANに関する内部監査も3年間も行われていなかった。 サイバー攻撃は油断したころに起こることが多い。日頃から情報セキュリティに関する意識を高く持つことに加え、組織的にセキュリティに関して対応できるようにしておくのが望ましい。

サイバー攻撃の手法として有名な「トロイの木馬」について解説します。英語では「Trojan Horses」といいます。由来はギリシャ神話に出てくる、木馬と見せかけて油断したトロイアの街に木馬の中に隠れていた敵国の兵士によって滅亡したところからきています。つまり悪いものではないと偽装しているのですね。 【感染経路】 これらはトロイの木馬に限らずその他ウィルスにも共通するものです。 ・メールを通じて感染 メールに添付されたファイルを不用意に起動し感染します。またはメール本文に記載されているURLにアクセスすると感染します。最近は友人や知人を装ったメールという攻撃型標的メールが出回りより注意が必要です。 ・WEBサイトを閲覧し感染 犯人によって用意されたWEBサイトを不用意に閲覧し、偽装したファイルをインストールすることでトロイの木馬に感染します。または正規の企業のホームページが犯人によって改ざんされ、仕込まれている場合もあります。 ・SNSによる感染 犯人によって乗っ取られたアカウントから友人を装いメッセージが届き記載されているURLをクリックし閲覧することで感染します。 ・ファイル共有ソフトによる感染 少し前に問題になり利用者は減りましたがまだ利用している人はいます。面白そうな動画や音楽ファイルを装って感染します。 ・ドライブバイダウンロード ユーザーは特になにもしていないのにPCのOSやJAVA、Flashなどの脆弱性を突いて改ざんされたホームページを見るだけで感染します。 【感染するとどうなるか】 次に感染した場合の実際の被害を説明します。 ・インターネットバンキングのパスワードが盗まれる トロイの木馬はユーザーがブラウザで銀行のホームページを利用し始めると活動を開始し、銀行にそっくりなページにすり替えて表示し、ユーザーが銀行のページにログインするために入力したパスワードを盗み、その後犯人はユーザーに成りすまして預金を引き出します。 ・情報漏えい 感染したPCやAndroid端末内の情報を盗みます。個人情報やその他重要なデータ。Androidの場合は電話帳を盗まれることがあります。 ・スパムメールを送らされる 犯人によってボットネットワークの一部として利用され、気が付かないうちに自分のPCから他社にスパムメールを送っていたということがあります。知らないうちに犯罪の一部を担っていることになります。 【感染しないためには、そして感染した時には】 感染しないように予防する。そしてかかってしまった時の対処方法をご説明します。 (1)普段利用しているウィルス対策ソフトでスキャン・駆除する (1-2)使っていない場合はセキュリティソフトの無料体験版をインストールしてスキャン・駆除する (3) 専用の駆除ツールが無いか探し、あればそれを使用して駆除する (4)ブータブルリカバリツールを使用する (Windowsのみ) (5)オペレーティングシステム(OS)のリカバリ/再インストールを行う 【まとめ】 トロイの木馬は基本的には怪しいサイトの閲覧、不用意なファイルのインストールで感染します。これらをしないように気を付け、またウィルス対策ソフトやFirewallなどの設定をする、OSやJAVAなどの最新版へのアップデートを行うことにより感染の確立は大分下がります。それでも被害にあった場合にはサイバーセキュリティ専門業者に連絡して対処してもらうのもいいでしょう。

ECサイトを運営する株式会社エンファクトリーは、ECサイト「STYLE STORE」「COCOMO」がサイバー攻撃を受け、クレジットカード情報を含む情報漏えいがあったと報告しました。漏えいした件数はサイトを利用したユーザー3万8313件分に上るとのことです。原因は、サイトのプログラムに脆弱性がありそこを攻撃されたからとのことです。 最近のECサイトでは決済時にクレジットカード情報を入力した際、実際にはカード番号などの情報はサイトには通らず、直接カード会社に届くようになっているが、攻撃を受けた本サイトについてはカード情報が加盟店のサーバーを通過する「通過型」の決済方法を採用していたため、サーバー内に記録されたカード情報が不正アクセスによって漏えいしたとのことです。 【流出した情報】 期間;2013年4月1日~2016年7月27日 内容;ECサイトでカード情報を利用した顧客の情報 氏名、住所、電話番号、メールアドレス クレジットカード情報(番号、有効期限、カード名義) 漏えいしたサイト;「STYLE STORE」「COCOMO」 【流出した可能性のある最大件数】 38,313件 【漏えいが発覚した経緯】 2016年7月11日、決済カード会社より、「STYLE STORE」「COCOMO」両サイトを利用したカードが不正に利用されている形跡があるという通報から発覚 【対応】 セキュリティの調査を開始し「7月27日にカード決済機能を停止」。 7月27日~8月24日;サイトの脆弱性を確認し、対策 9月16日;警視庁へ被害状況を通報 【行ったセキュリテイ対応】 ・プログラムの改修によって脆弱性のあったプログラムを修正 ・カード情報がサーバーを通過しない「非通過型タイプ」への変更作業を実施 ・安全性が確認できてからサイトの再開予定とのこと なお、エンファクトリーによると流出の可能性のある顧客には、カード会社からのご利用明細書に身に覚えのないお取引がないか、ご確認をお願いしたいとし万が一、カード明細書に身に覚えのない請求があった場合は、「カード裏面のクレジットカード会社の連絡先にお問合せください。」とのことです。 詳細;株式会社エンファクトリー

ヤマト運輸は宅急便通知メールになりすました偽メールに注意して欲しいとのことです。最初に出回り始めたのは2016年6月29日未明からとのことでかなり広範囲にばらまかれているとのこと。 【概要】 もともとはTwitterでユーザーが怪しいメールがヤマト運輸から届いたと話題になり、ヤマト運輸本社にもわずか二日で1000通もの問い合わせが入ったことから発覚した。不審なメールにはZIP形式の圧縮ファイルが添付されており典型的なマルウェア感染を狙ったものとなっている。ヤマト運輸によると「6月29日未明頃よりお客様からの問い合わせがあり、現時点(7月1日午後2時)で、1000件以上の問い合わせがある」(ヤマト運輸広報戦略部)とのこと。 【添付されていたウィルス】 メールに添付されていたウィルスはネットバンキングのID・パスワードなどのログイン情報を盗み取るウイルス(バンキングトロージャン)とのこと。 ※キヤノンITソリューションズ調べ 添付ファイルは圧縮ファイルとなっており、ダブルクリックすうると二重に拡張子がついたファイルが展開される。この手のウィルス感染を実行するファイルは『.exe』形式となっているため、拡張子を偽装して閲覧したユーザーを安心させる狙いがあったと思われる。 ※ちなみに最近はクリックして展開しなくてもアイコンを圧縮ファイルに偽装しており、展開しようとして中身を開こうとするだけで『.exe』が起動するものも出回っている。これはユーザーにとりあえず、中身を確認してみるだけなら大丈夫だろうという心理の裏をうまく突いているのでより用心が必要です。 〇ウイルス名称:「Bebloh」 【送られたメールの種類】 送られたのはヤマト運輸からのメールに偽装したもの以外も確認されている。 ・出金取引をお知らせ ・管理費の金額を確認するもの ・「保安検査」として送られるもの ・銀行を装うもの ・駐車場料金を請求するもの 今回も海外からの攻撃であったようで、メールの種類によっては日本語がおかしなものもあった。しかし文面がシンプルで短いものもあり不自然さが見抜けないものもあるとのことです。またメールのヘッダー情報にはどこからどこ経由で送られているかが記載されおり、これを分析したところでは中国のIPから、日本国内の大手プロバイダーを経由して送られていたことが分かった。つまり中国から「ボットネットワーク」を使い、国内のいくつかのPCが踏み台にされていた可能性が高い。 【対応策】 対応策は毎回、書いているものと基本的には変わらないが、送り主からの心当たりがないメールに添付しているファイルは絶対に開かないこと。またメール本文に記載されているURLもクリックしてはいけない。そのうえで、利用しているウィルス対策ソフトの定義ファイルを最新版にアップデートすること。 それでも感染してしまった場合は被害を最小に抑えるためにセキュリティー専門業者に連絡するか、カードの停止などの手続きを最短で実行しましょう。 詳細;ヤマト運輸