トレンドマイクロ社 自社のセキュリティソフト ウィルスバスターに脆弱性の報告

トレンドマイクロ社によると自社が提供しているウィルススキャンソフト「ウィルスバスター」に脆弱性があるとの報告をしました。

想定される恐れとして遠隔の第三者により、任意のファイルまたはフォルダが当該製品の検索対象から除外される可能性があります。結果、不正なプログラムの挙動を当該製品で検出できなくなります。

概要;

1.攻撃者が対象システム内に特定のファイルを保存できる

2.上記ファイルから特定の API を実行できる

対象製品;

ウイルスバスター クラウド 8

ウイルスバスター クラウド 10

対応方法;

ウイルスバスター クラウド 11 以上にアップグレードする。

詳細;トレンドマイクロ株式会社 ウイルスバスターの脆弱性に関して (7月)

全世界でアウトドアアパレルブランドを展開するEddie Bauerによると、自社で使用しているPOSシステムがマルウェアに感染したと報告があった。それにより、顧客が決済時に使用したカード番号が盗まれた可能性があるとのこと。ただし同社の適切な事後処理のために顧客が不正な請求をされることはないと話している。

詳細;Eddie Bauer

9月上旬、ヨドバシカメラの通販サイト「ヨドバシ・ドット・コム」がDDoS攻撃を受け、一時アクセス不能になっていたことが分かった。方法としては直接、公式サイトに大量のアクセスを集中させる方法に加え、公式サイトのドメイン名を管理するDNSサーバーにも攻撃を加えていたことが報告されている。犯人についてはその意図も含めていまだにわかっていない。

詳細;「ヨドバシ・ドット・コム」

平成27年度のネットバンキングの不正送金被害総額は約30億7300万円で、一昨年の約2倍というペースで年々増加しておりますが、その手法が大きく変化しています。

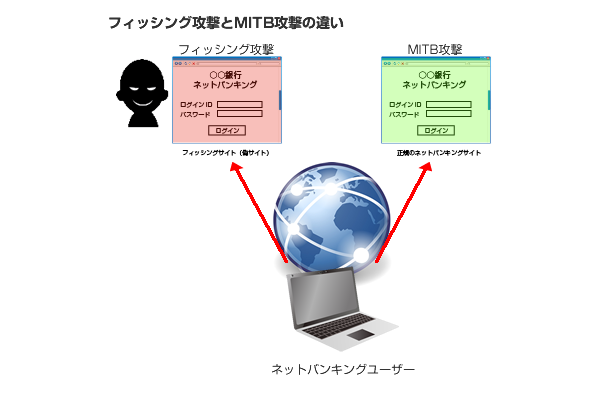

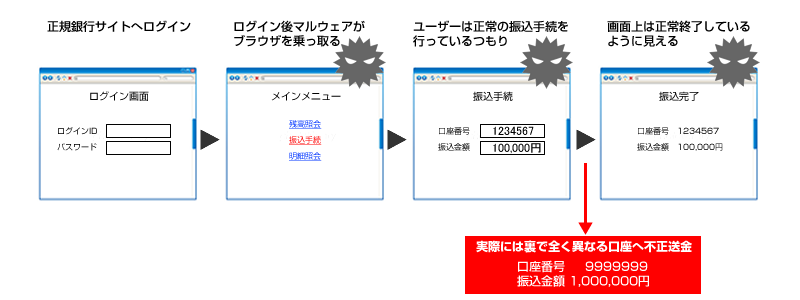

従来の不正送金手口は、銀行のサイトに似せた偽サイトへ誘導し、IDやパスワード・セキュリティコードを入力させるというフィッシング攻撃でしたが、現在 猛威を振るっているのはMITB(マン・イン・ザ・ブラウザ)攻撃といって、正規の銀行サイトにログインしたことを検知した後にブラウザを乗っ取り、その 通信内容を改ざんすることで、本人に気づかれないまま不正送金を行うという手口です。

サーバー側の不正がしにくくなったので、ユーザー(クライアント)側を巧みに操作してしまおうという手法です。

サーバー側の不正がしにくくなったので、ユーザー(クライアント)側を巧みに操作してしまおうという手法です。

MITBの脅威は主に下記3点です

1)正規の銀行サイトで実行され、画面の見た目には正常な表示がされるため、正規の振込み操作をしているのと見分けがつかない点

2)そのPC用にかたちを変えてしまうため、ウィルス対策ソフトで検知されない点

感染してしまうとそのPC固有の環境情報を埋め込んで新たなプログラムを作成するため、そのPC専用のプログラムとして動作し、ウィルス対策ソフトのパターンマッチでは検知できません。

3)ソフトウェアキーボードやワンタイムパスワード等の対策をしても意味がない点

正規銀行サイトへログイン後にブラウザを乗っ取られるため、これらの対策は意味を成しません。むしろ、正規の操作をすることで不正送金を手助けするかたちになってしまうのです。

ユーザーは一般的なセキュリティ対策を行っていても不正送金されてしまうため、被害拡大の一途を辿っています。

2)そのPC用にかたちを変えてしまうため、ウィルス対策ソフトで検知されない点

感染してしまうとそのPC固有の環境情報を埋め込んで新たなプログラムを作成するため、そのPC専用のプログラムとして動作し、ウィルス対策ソフトのパターンマッチでは検知できません。

3)ソフトウェアキーボードやワンタイムパスワード等の対策をしても意味がない点

正規銀行サイトへログイン後にブラウザを乗っ取られるため、これらの対策は意味を成しません。むしろ、正規の操作をすることで不正送金を手助けするかたちになってしまうのです。

ユーザーは一般的なセキュリティ対策を行っていても不正送金されてしまうため、被害拡大の一途を辿っています。

MITB対策とは

【必須対策】

・MITB対策ソフトウェアの導入

無料のネットバンキング対策ソフトであるラポートやPhishWall(フィッシュウォール)を導入し、最新の状態を維持します。

ラポート:

http://www.trusteer.com/ja/products/trusteer-rapport-for-online-banking-ja

PhishWall(フィッシュウォール):

http://www.securebrain.co.jp/products/phishwall/

・OS、ブラウザ、Adobe Reader、Flash、Javaのソフトウェアを常に最新の状態にすること

この“常に”という点が重要で、「アップデートしているから大丈夫」と思っている方が多いようですが、実際にはソフトウェアの脆弱性が発見されてからソフ トウェアがアップデートされるまでの僅かな時間を狙ってマルウェアに感染するゼロデイアタックが多く発生しています。アップデートのチェックは自動で【毎 日】実行するように設定することはもちろんのこと、GWや夏季休暇などの長期休暇後も狙われやすいので手動でアップデートチェックをするなどの対策が必要 です。

【推奨対策】

・セキュリティ対策ソフトの見直し

「セキュリティ対策ソフトは入れているから大丈夫」と思っていませんか?ソフトによって機能や検知率は異なるので、特にMITB対策には下記2点に注意してセキュリティ対策ソフトを見直すことをお奨めします。

・MITBはパターンマッチングでは検知できないため、振る舞い検知(ビヘイビア法)機能の高いセキュリティ対策ソフトであること。

・万が一マルウェアに感染した場合でも、PCへの侵入を防御するためのHostIPS(ホストベースの侵入検知)機能を持っていること。

・ネットバンキング専用PCを用意する

MITBはホームページの閲覧やメールから感染します。

ネットバンキング専用PCを用意し、ネットバンキング専用PCではネットバンキング以外のホームページを閲覧せず、メールの受信を行わないようにすること でリスクを大幅に軽減することができます。旅行大手のH.I.S.のホームページを見ただけでMITBへ感染した例もあり、大手ホームページだから安心と いうことはありません。

・次世代ファイアーウォール(UTM)の導入

パソコン上での対策には限界があり、また使用する人によってもセキュリティレベルに差がでてきてしまいます。家に例えると、玄関のカギを強固にするだけで はなく、門のセキュリティを強化することで玄関のカギに触らせない状態を作ることが重要です。次世代ファイアーウォール(UTM)は、ネット接続の入り口 に設置することで、ウィルス・マルウェア対策、侵入検知(IDS)・侵入防止(IPS)、Webフィルタリング等の社内ネットワーク全体の総合セキュリ ティ対策ができます。

・総合セキュリティ対策

ネットバンキング対策に限らず、情報漏洩対策やマイナンバー対策等、企業が求められているセキュリティレベルは高くなっています。

サイバーセキュリティソリューションズでは、「①ゲートウェイ対策」「②PC対策」「③統合管理」の3点について、総合的に対策を行うことを推奨しています。

PCの設定変更等、ご自分ですぐにできることも多いので、より高いセキュリティを目指して対策を行って下さい。

~参考情報~

平成26年上半期のインターネットバンキングに係る不正送金事犯の発生状況について(警察庁):

http://www.npa.go.jp/cyber/pdf/H260904_banking.pdf

2014年版情報セキュリティ10大脅威(独立行政法人情報処理推進機構):

http://www.ipa.go.jp/security/vuln/10threats2014.html

対策ソフトで検知不能、ネット銀行被害最悪に(読売オンライン):

http://www.yomiuri.co.jp/it/security/goshinjyutsu/20140516-OYT8T50146.html

エイチ・アイ・エスのウィルス感染告知(H.I.S.):

http://www.his-j.com/info/20140530_v01.pdf

神戸大学は9月7日、本学の業務用PC2台がマルウェアに感染しNAS(ネットワークストレージ)の情報書き換え、またランサムウェア被害にあったと報告しました。なお、現時点では情報漏えいの確認はされていないとのことですが問題の端末には在籍学生の個人情報が格納されていたとのことです。またランサムウェア被害にあったNAS内のファイルが暗号化され現在も使用できない状態とのことです。同大では感染経路がわかっておらず調査中とのことです。

詳細;神戸大学 本学業務用パソコンのコンピュータウイルス感染について

Adobe社製品 ColdFusionにXMLの処理に脆弱性の報告がありました。

結果として遠隔の第三者が作成した任意のXMLファイルを使用者に開かせることにより情報を漏えいさせる恐れがあります。

対応方法;最新バージョンへのアップデート

対象製品;

- ColdFusion 11 Update 9 およびそれ以前

- ColdFusion 10 Update 20 およびそれ以前

詳細;Adobe Security Update: Hotfixes available for ColdFusion

LINE株式会社によると同社が提供するメッセージソフトLINE PC版(Windows版)にダウンロードファイルの検証に脆弱性があると発表しました。想定される被害としては中間者攻撃を行われると不正なファイルをダウンロードするように促される恐れがあります。

対応方法;最新版を再インストールする

詳細;LINE株式会社 【脆弱性情報】LINE PC版(Windows) における安全にアップデートを行えない問題に関するお知らせ

二つのOS OSxおよびSafariに脆弱性の報告がありました。

遠隔の第三者により、任意のコードの実行、および情報を取得される恐れがあります。

対象;

- OS X Yosemite v10.10.5 およびそれ以前

- OS X El Capitan v10.11.6 およびそれ以前

- Safari 9.1.3 より前のバージョン

対応方法;

最新版へのアップデート

詳細;

Apple

猛威を振るっている身代金要求型マルウェアである、いわゆるランサムウェアの新型「R980」とはどのようなものだろうか。

まず、多分に漏れず感染ルートはスパムメールもしくは改ざんされたWebサイト経由が多いようです。

それらメールには特定のアドレスから「R980」をダウンロードするファイルが添付されています。ダウンロードされた「R980」はAES256やRSA4096といった既存の暗号化技術を組み合わせて感染したクライアント内のファイルを暗号化します。他のランサムウェアと違うところは侵入後、自身の痕跡を消さないところです。

そして感染すると約3万円程度のビットコインを身代金として要求されます。こういったことのないようにしっかりとセキュリティの事前対策をお勧めします。

対応方法;事前にウィルススキャンソフトの導入、また定期的にバックアップを取ること。

詳細;トレンドマイクロセキュリティブログ

複数のCisco製品に脆弱性があるとの報告がありました。

遠隔の第三者が任意のコードを実行したり、ブラウザ上で任意のスクリプトを実行される恐れがあります。

対象製品

- Cisco Wireless LAN Controller 8.0.140.0 より前のバージョン

- Cisco Wireless LAN Controller 8.2.121.0 より前のバージョン

- Cisco Wireless LAN Controller 8.3.102.0 より前のバージョン

- Cisco WebEx Meetings Player T29.10 for WRF files

- Media Origination System Suite Software 2.6 およびそれ以前が稼働している Cisco Virtual Media Packager (VMP)

- Cisco Small Business 220 Series Smart Plus (Sx220) Switch ファームウェアバージョン 1.0.0.17

- Cisco Small Business 220 Series Smart Plus (Sx220) Switch ファームウェアバージョン 1.0.0.18

- Cisco Small Business 220 Series Smart Plus (Sx220) Switch ファームウェアバージョン 1.0.0.19

- Cisco Small Business SPA300 Series IP Phone ファームウェアバージョン 7.5.7(6) およびそれ以前

- Cisco Small Business SPA500 Series IP Phone ファームウェアバージョン 7.5.7(6) およびそれ以前

- Cisco Small Business SPA51x IP Phone ファームウェアバージョン 7.5.7(6) およびそれ以前

- Cisco Hosted Collaboration Mediation Fulfillment (HCM-F) 10.6(3) およびそれ以前

詳細;Ciscoが提供するサイトでご確認ください。

有限会社AKABEi SOFT2 は自社が提供している複数のゲームタイトルにOS コマンドインジェクションの脆弱性が存在すると発表しました。これにより同社のゲームタイトルを利用するユーザーは任意の OS コマンドを実行される可能性があります。

対応方法;提供元から提供されたセーブデータを読み込まない

詳細;有限会社AKABEi SOFT2 からの情報

概要;別のサイトを閲覧中、急に別画面が立ち上がりChromeのユーザー調査をうたい、簡単なアンケートに答えると無料で「HD Streaming Movies」が利用できるというページが出現する。最終的にはユーザー登録と称して無料にもかかわらず、クレジットカード番号を入力するように促される。

出現パターン;別サイトを閲覧中、不要なウェアをインストールされたクライアント

対応策;アクセスしないこと、した場合は決してカード番号を入力しないこと。消しても次々と同じ画面が立ち上がる場合は、コントロールパネルから不要なプログラムを削除し合わせてキャッシュの削除。

詳細;トレンドマイクロセキュリティブログ http://blog.trendmicro.co.jp/archives/13731

概要;CGIもしくは類似のコンテキストで構築されたWEBサーバーにはヘッダProxyを内部で使用される環境変数HTTP_Proxyに登録してしまう脆弱性が報告されています。これにより中間者攻撃や、サーバーを意図せぬホストに接続される恐れがあります。

対応方法;最新版へのアップデート

詳細;信頼できない入力値によるセキュリティ判定 (CWE-807) および 外部入力による重要な変数またはデータの初期化 (CWE-454)

レッツPHP!が提供する「シンプルチェット」のクロスサイトスクリプティング攻撃の脆弱性の報告がありました。

想定される脆弱性;クロスサイトスクリプティング 遠隔の第三者がユーザーのブラウザ上で任意のスクリプトを実行可能です。

対象となるバージョン;2016年8月15日以前のバージョン

対応方法;最新版へのアップデート

クラウド型ストレージサービスを提供する「Dropbox」が4年前に6800万人分のID、パスワードを盗まれていたと1日、発表した。

当社によると盗まれた認証情報は暗号化されており、不正アクセスの可能性は低いとしながらもパスワードの変更を呼び掛けている。

情報元;http://motherboard.vice.com/read/hackers-stole-over-60-million-dropbox-accounts

想定される影響;

遠隔の第三者が任意のコードを実行することが可能になる脆弱性。

対象となる製品;

・FortiGate 4.3.8 およびそれ以前

・FortiGate 4.2.12 およびそれ以前

・FortiGate 4.1.10 およびそれ以前

・FortiSwitch 3.4.2 およびそれ以前

対応方法;

該当する製品のファームウェアの最新版へのアップデート

詳細;US-CERT Current Activity Fortinet Releases Security Advisory

https://www.us-cert.gov/ncas/current-activity/2016/08/22/Fortinet-Releases-Security-Advisory

「VMware Identity Manager」「 vRealize Automation 」に、複数の脆弱性 が報告されています。

想定される影響;

任意のユーザがより高い権限を取得したり、第三者が任意のコードを実行することが可能です。

対応方法;

最新版へのアップデート

Accellion提供の「kiteworks」に複数の脆弱性が見つかったと報告されました。

※「kiteworks」はエンタープライズ向けファイル共有プラットフォーム

影響範囲;kiteworks version kw2016.03.00 より前のバージョン

想定されるリスク;

①不適切なデフォルトパーミッション(CVE-2016-5662)

②クロスサイトスクリプティング(CVE-2016-5663)

③ディレクトリトラバーサル(CVE-2016-5664)

④環境設定の脆弱性

対応方法;最新版へのアップデート

Accellionkiteworks by Accellion

グループウェア サイボウズ「ガルーン」にSQLインジェクションの脆弱性が見つかりました。

影響範囲;サイボウズ ガルーン 3.0.0 から 4.2.1 まで

想定される被害;データベース内の情報漏えい、および改ざんの恐れ

対応方法;最新版へのアップデート

詳細;サイボウズ株式会社 の告知ページ

HTTP CONNECT リクエスト および HTTP 407 Proxy Authentication Required レスポンスは平文での通信のため、中間者攻撃を受ける脆弱性があります。また、WebKit を使って作成されたアプリケーションは、HTTPS リクエスト送信先ドメインのコンテキストで、悪意のスクリプトを実行される可能性があります。

影響範囲:

- プロキシサーバ経由で HTTPS リクエストを行うウェブブラウザおよびオペレーティングシステム

- WebKit を使って作成されたアプリケーション

詳細; CERT/CC VU#905344 の [Vendor Information] 欄をご参照ください。

サーバー側の不正がしにくくなったので、ユーザー(クライアント)側を巧みに操作してしまおうという手法です。

2)そのPC用にかたちを変えてしまうため、ウィルス対策ソフトで検知されない点 感染してしまうとそのPC固有の環境情報を埋め込んで新たなプログラムを作成するため、そのPC専用のプログラムとして動作し、ウィルス対策ソフトのパターンマッチでは検知できません。 3)ソフトウェアキーボードやワンタイムパスワード等の対策をしても意味がない点 正規銀行サイトへログイン後にブラウザを乗っ取られるため、これらの対策は意味を成しません。むしろ、正規の操作をすることで不正送金を手助けするかたちになってしまうのです。 ユーザーは一般的なセキュリティ対策を行っていても不正送金されてしまうため、被害拡大の一途を辿っています。