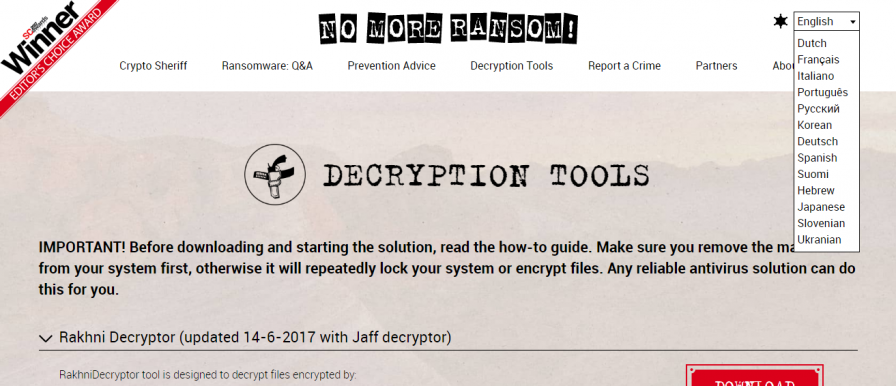

国際的なセキュリティ企業が連携し、ランサムウェア対策を進めている「NO MORE RANSOM」から新たなランサムウェアの復号ツールが追加され、無償で提供されています。

誤って、標的型攻撃メールの添付ファイルを開いてしまったり、不正なURLにアクセスしてしまい、自身のお使いのPCがランサムウェアに感染しデータが暗号化されてしまった方は、まずはこちらのサイトからご自身のランサムウェアと同じタイプが無いか探してみてはいかがでしょうか。ただし、これら復号ツールは比較的、発見されてから時間が経ったタイプのランサムウェアに対応するため、最新の対応のウェアには対応していないこともあります。

※日本時間の2017年6月7日23時頃から6月8日深夜にかけ、ランサムウェア「Jaff」の亜種と見られるマルウェアが添付されたスパムメールが世界中で拡散したようです。

このスパムメールはプリンターや複合機からの通知であるかのように装い、添付されたZIPファイルの中にランサムウェアの実行ファイルを潜ませています。次の画像は、攻撃に使用されたランサムウェア付きスパムメールの例です。

※今回新たに6月初旬より流行し始めたランサムウェア「Jaff」に対応したRakhni Decryptorは、Kaspersky開発のランサムウェア復号化ツール。新バージョンの「1.21.2.1」では、Jaffにより暗号化された拡張子「.jaff」「.wlu」「.sVn」の各ファイルの復号が可能になったほか以下の拡張子にも対応しています。

•Jaff;

•XData;

•AES_NI;

•Dharma;

•Crysis;

•Chimera;

•Rakhni;

•Agent.iih;

•Aura;

•Autoit;

•Pletor;

•Rotor;

•Lamer;

•Lortok;

•Cryptokluchen;

•Democry;

•Bitman (TeslaCrypt) version 3 and 4.世界中で猛威を振るっているランサムウェアは次々と新しいウェアが作られています。これらすべてをウィルス対策ソフトで防ぐことはできませんが、少なくとも既知のウィルスには有効です。まずは30日間無料お試し版などが各社セキュリティメーカーから出ていますのでこちらで試してみるのも有効です。

詳細;カスペルスキー