概要

3月中旬よりルータの脆弱性を突いた攻撃が増加しています。

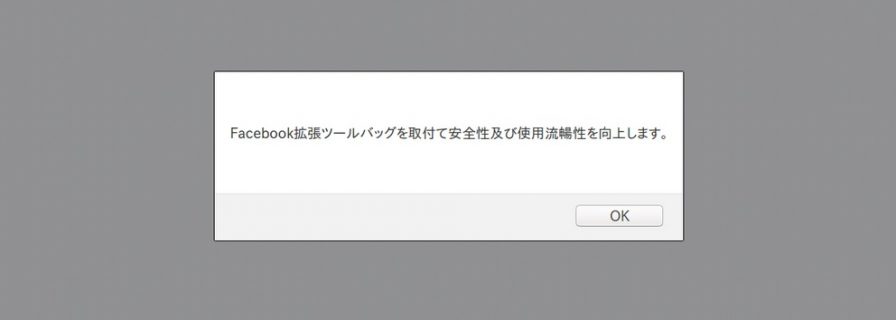

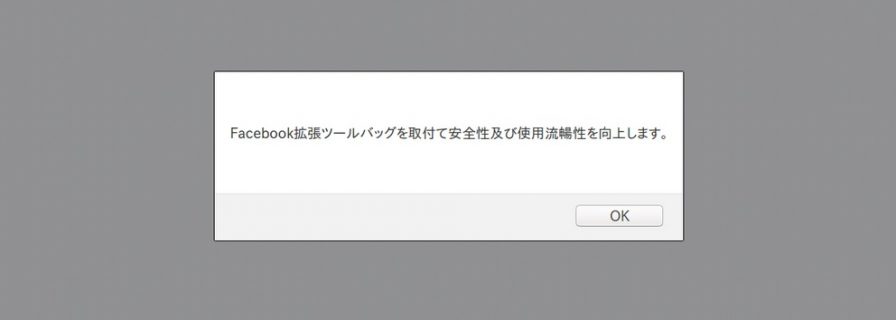

インターネットに接続しようとすると「Facebook拡張ツールバッグを取付て安全性及び仕様流暢性を向上します」とメッセージが表示され、「OK」をクリックするとAndroid用Facebookアプリに偽装したマルウェアがダウンロードされます。

マルウェアがダウンロードされるとアプリが自動実行され、「Googleアカウント危険、認証完了後使用してください」というアラートが表示されます。

「確認」ボタンをクリックすると氏名と生年月日の入力を求める画面が表示されます。攻撃の被害が判明しているルータ

NTT

Netcommunity OG410Xa

Netcommunity OG410Xi

Netcommunity OG410Xa

Netcommunity OG810Xa

Netcommunity OG810XiBuffalo

WHR-1166DHP4

WHR-G301NLogitec

Lan-W300N

攻撃被害の原因ルータ内部にRaltek社製チップが使用されている場合、Realtek SDKというソフトウェアに脆弱性が存在しており、この脆弱性を利用することでルータを乗っ取ることができます。

Realtek社はシェア60%以上といわれており、多くのメーカーで使用していることから、多くのルータで被害が発生しているものと推測されます。

この脆弱性は、UPnPプロトコル(TCP52869番ポート)に起因しており、WAN側(インターネット側)からルータにこのポートへアクセス可能な状態であると、攻撃を受ける可能性があります。Realtek SDK Miniigd AddPortMapping SOAP アクション・コマンドのインジェクション (CVE-2014-8361)

攻撃の手法

今回の攻撃では、WAN側(インターネット側)からルータへ不正侵入し、DNSサーバのアドレスを書き換えていることが報告されています。

その状態でインターネットへ接続すると、本来の接続先とは異なる偽りのサーバへ接続されて、「Facebook拡張ツールバッグを取付て安全性及び仕様流暢性を向上します」とのメッセージが表示されます。

ダウンロードされる偽装アプリはAndroid用のものなので、WindowsやiOSではインストールは実行されませんが、判明した偽装DNSサーバがサービス提供会社によってクローズされると、ルータ配下の全端末がインターネットに接続できなくなるという現象が発生します。対応方法

【既に攻撃を受けている場合】

DNSが書き換えられているため、DNSの設定を戻す必要があります。

通常はプロバイダから自動取得しますが、プロバイダからDNSアドレスを指定されている場合はそのアドレスに設定します。

弊社では、工場出荷状態へ戻す初期化を行ってから、接続の再設定することをおすすめします。【攻撃の有無に関わらず、該当ルータをお使いの場合は下記についてご対応下さい】

①パスワードを変更して下さい。

②ファームウェアをアップデートして下さい。

Buffalo

http://buffalo.jp/support_s/t20171221.htmlLogitec

http://www.logitec.co.jp/info/2017/1219.html※NTT製ルータについては現在のところ対応ファームウェアはありません。

③UPnP機能を無効にします

UPnP機能を無効にできない場合は、ファイアウォールのフィルタリング設定で、TCPの52869番ポートを拒否する設定にします。④ルータのセキュリティ機能を有効にします。

今後の対応について

今回の要因となった脆弱性CVE-2014-8361は2014年に公表されている既知の脆弱性です。

現在判明している機種以外にも数多くのルータがこの脆弱性が残されたまま、知らずに使い続けているケースが多いと思われます。

今回はメッセージが表示されたり、インターネットに接続できなくなるなど、わかりやすい症状が出るため被害は限定的と思われます。

これがもし、こっそりとDNSが書き換えられて、銀行のネットバンクのアドレスだけが偽装された場合、侵入されたことに気付かないまま偽の銀行サイトでIDとパスワードを入力してしまい、ネットバンクのログイン情報が漏洩してしまった。。。といったことができたと思うと背筋が凍る思いです。

弊社ではプラットフォーム脆弱性診断サービスを提供しております。

今回の脆弱性についても、弊社のプラットフォーム脆弱性診断を実施していただいたお客様については今回の攻撃を回避できております。

ルータに限らず、PCはもちろんのこと、サーバやスイッチ・複合機といったネットワーク機器や端末の脆弱性を把握して管理することはセキュリティリスクを低減させるために重要な要素となります。

社内ネットワークを健康診断するつもりで、一度プラットフォーム脆弱性診断を実施されることをおすすめいたします。

⇒プラットフォーム脆弱性診断サービスの詳細はこちら参考サイト

NTT東日本

https://www.ntt-east.co.jp/info/detail/180328_01.htmlNICTER Blog(国立研究開発法人 情報通信研究機構 サイバーセキュリティ研究室)

http://blog.nicter.jp/reports/2018-02/router-dns-hack/So-net

https://www.so-net.ne.jp/security/news/newstopics_201611.htmlorangeitems’s diary:

http://www.orangeitems.com/entry/2018/03/29/005227関連サービス